ubuntu

Serveur DLNA sous ubuntu – minidlna

Me voila avec un périphérique compatible DNLA de 40 pouces dont je ne parlerai pas afin de ne pas dire de quoi il s’agit :) ….

Et donc ce périphérique dont je ne parle pas est capable une fois connecté au reseau de lire des contenus multimédias par le réseau, si toutefois un serveur DLNA veut bien lui diffuser son contenu !

Et alors que j’ai plein de photos de vacances, de films de vacances, et d’enregistrements audios de vacances aussi (si si, et même de Floride pour les dernières….bref), je souhaite donc les afficher et y accéder simplement sans devoir copier ces éléments sur une clé USB et lire les fichiers avec le lecteur intégré, ou encore devoir brancher la carte vidéo de mon PC…..le contrôle du volume a la télécommande c’est quand même mieux !

Donc je tombe sur plusieurs articles avec plein de solutions, dont MiniDLNA, qui peut fonctionner en service système, ou avec le compte utilisateur selon le besoin.

Pour des questions de droits sur les fichiers (certains fichiers sur un disque secondaire monté en user level et donc accessibles que par mon user) j’ai fini avec le lancement de MiniDLNA en ligne de commande.

Mais reprenons du debut, on installe le serveur :

[bash]sudo apt-get install minidlna[/bash]

Par défaut le fichier de configuration associé au service est /etc/minidlna.conf, qu’il vous suffit de personnaliser a l’aide de votre éditeur favoris, puis de lancer le service.

Les principaux paramètres sont les suivants :

[code]#network_interface=eth0 # Mode auto si commenté, devrait fonctionner sur la plupart des configs

media_dir=A,/home/user/Music # Utiliser A, P, ou V pour limiter le type de media a diffuser par dossier

media_dir=P,/home/user/Pictures # A = audio, P = photos, V = Video

media_dir=V,/home/user/Videos

friendly_name=Laptop # Optionnel, permet d’afficher un nom de machine personnalisé

db_dir=/var/cache/minidlna # Dossier utilisé pour stocker la base de donnée interne des fichiers partages

log_dir=/var/log # Le dossier utilisé pour les logs du serveur DLNA

inotify=yes # Utiliser ‘no’ pour consommer moins de ressources, mais les nouveaux contenus ne sont alors scannés qu’au lancement du serveur…

[/code]

Une fois le fichier personnalisé, on relance le service :

[code]sudo service minidlna restart[/code]

Pour forcer une actualisation de la liste des éléments partagés :

[code]sudo service minidlna force-reload[/code]

Voila pour le fonctionnement par service. Mais, comme je le disais plus haut, mes photos de vacances sont sur un disque secondaire que je monte une fois connecté a ma session, et donc, les fichiers ne sont accessibles et lisibles que par mon user. Le serveur DLNA lance par le système ne peut donc pas y accéder.

J’arrête et je désactive le demon :

[code]sudo service minidlna stop

sudo update-rc.d minidlna disable[/code]

Puis je copie les fichiers avec mon compte utilisateur dans mon compte utilisateur :

[code]mkdir -p ~/.minidlna/cache

cd ~/.minidlna

cp /etc/minidlna.conf ~/.minidlna

$EDITOR minidlna.conf[/code]

J’édite les options du fichier de configuration comme suit :

[code]db_dir=/home/$USER/.minidlna/cache

log_dir=/home/$USER/.minidlna[/code]

Puis je lance le serveur en ligne de commande avec mon compte utilisateur :

minidlna -f /home/$USER/.minidlna/minidlna.conf -P /home/$USER/.minidlna/minidlna.pid

Pour arrêter le serveur il sera nécessaire de tuer le processus.

[code]ps -aux|grep minidlna

kill -9 your_minidlna_pid_found_above[/code]

Pour reconstruire la base de donnée du serveur lancé en utilisateur :

[code]minidlna -f /home/$USER/.minidlna/minidlna.conf -R[/code]

Après avoir lancé le serveur, mon périphérique DLNA est de suite vu sur le réseau et l’accès aux médias est immédiat et facile. La télécommande devient ma pote :)

Voila voila, c’est avant tout un mémo pour moi même, mais ça fonctionne plutôt bien.

Sources : https://help.ubuntu.com/community/MiniDLNA

![]()

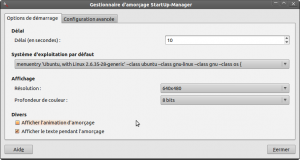

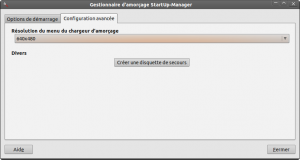

Configurer le menu grub en interface graphique – startupmanager – ubuntu gnu linux

Juste une note pour ceux qui chercheraient à configurer simplement la configuration par défaut du boot de leur machine équipée d’ubuntu, comme par exemple, définir le système lancé par défaut, ou encore changer le délai d’attente avant le démarrage automatique du système avec GRUB.

Bien sûr on peut toujours éditer les fichiers de configuration à la main (généralement /boot/grub/grub.cfg), mais ça n’est pas le plus aisé pour les néophytes.

Ayant amené certains amis à basculer sous GNU/Linux, et plus particulièrement sous Ubuntu (je n’ai pas de réelle préférence sur telle ou telle distribution, c’est juste que c’est dans l’air du temps, j’ai personnellement une plus grande expérience sur redhat/fedora mais bon :) ), un question qui revient est « comment changer le système chargé par défaut au boot de la machine ? « .

Il existe pour ça un utilitaire en interface graphique facile et efficace, le « Gestionnaire d’amorçage StartUp-Manager » que vous pouvez installer en tapant ceci dans un terminal :

[bash]sudo apt-get install startupmanager[/bash]

Une fois installé, vous le retrouvez (sous Gnome) dans le menu « Système », puis « Administration », sous le nom « Gestionnaire d’amorçage StartUp-Manager ».

Cet outil vous permet simplement de modifier les options de boot (démarrage) de votre machine, c’est un outil simple et accessible à tous. Je vous recommande juste de ne pas modifier les paramètres relatifs à la résolution de l’écran. L’option par défaut permet une compatibilité maximale quelque soit la machine utilisée, un mauvais paramètre à ce niveau pourrait vous empêcher d’utiliser ou d’accéder correctement au menu de boot de votre machine.

Sur le deuxième onglet, il y a l’option qui permet de créer une disquette de démarrage, cela dit, même si c’est un outil indispensable pour relancer une machine dont le chargeur de démarrage est planté, peu de machines ont encore un lecteur de disquette aujourd’hui, et il restera plus facile de passer par un liveCD pour réparer votre chargeur GRUB que de booter par disquette.

En espérant que ce mémo soit utile aux utilisateurs qui cherchent à éditer les paramètres de boot de leur machine sous GNU/Linux Ubuntu avec une interface graphique.

![]()

Ubuntu : pare feu ufw en ligne de commande – iptables frontend

Ubuntu est livré par défaut avec le firewall « UFW », qui signifie « Uncomplicated FireWall », et qui n’est autre qu’une interface simplifiée pour l’utilisation des capacités de filtrage de paquets « netfilter » du noyau linux.

L’interface « habituelle » pour manipuler netfilter est « IPTABLES » qui permet de mettre en place une configuration avancée du firewall.

UFW est donc une interface de configuration, qui utilise IPTABLES pour configurer netfilter (élément de filtrage des paquets réseau du noyau linux).

UFW permet une approche plus simpliste de la gestion de firewall, évitant ainsi aux novices de devoir trop perdre de temps pour la configuration de celui ci.

Basé sur cet article « https://wiki.ubuntu.com/UncomplicatedFirewall » je fais juste un tour rapide pour l’utilisation de ufw en ligne de commande. C’est comme toujours un mémo pratique auquel se référer en cas de doute.

Juste pour le dire, il existe une interface graphique pour la configuration de ufw qui s’appelle « gufw » que vous pouvez installer via la commande :

[bash]sudo apt-get install gufw[/bash]

(Menu système, Administration, Configuration du pare-feu)

Cette interface contient une option qui permet d’afficher les ports actuellement écoutés en TCP par les services installés sur la machine et les ports ouverts en UDP (menu édition puis Préférences : Enable listening report). C’est pratique pour identifier en gros ce qui est susceptible d’être ouvert pour permettre l’accès aux autres postes du réseau à es services. Attention cependant, on ne vois pas TOUS les éléments (le serveur SAMBA/SMB par exemple ne s’affiche pas la dedans), il reste pour ça la commande « netstat -tanpu » qui est bien plus précise.

Dernier point concernant l’interface graphique, si vous modifiez les règles en ligne de commande, il faut quitter puis relancer l’interface graphique pour voir les règles modifiées.

Comme dans l’exemple donné en lien, voici comment démarrer le firewall :

On autorise la connexion en SSH :

[bash]sudo ufw allow ssh/tcp[/bash]

On active les logs du firewall (qui vont par défaut dans /var/log/ufw.log :

[bash]sudo ufw logging on[/bash]

On active le firewall :

[bash]sudo ufw enable[/bash]

On affiche son état :

[bash]sudo ufw status[/bash]

Ceci va afficher les règles appliquées dans ufw.

Si vous souhaitez autoriser par exemple les partages SAMBA (CIFS/partage windows) sur UFW il vous faudra alors ouvrir les ports suivants :

[bash]sudo ufw allow 137/udp

sudo ufw allow 138/udp

sudo ufw allow 445/tcp[/bash]

Voilà qui rendra votre serveur samba visible si vous en avez un :)

Par défaut, UFW laisse tous les flux sortants autorisés, tous les flux rentrant interdits.

UFW applique un ensemble de règles de base dans IPTABLES qui sont utilisées pour appliquer les règles simplifiées rentrées dans l’interface ou en ligne de commande comme on vient de le voir.

Ces règles sont consultables en tapant la commande :

[bash]sudo ufw show raw[/bash]

Pour la configuration avancée, vous pouvez consulter le document donné en référence (lien en haut du post) qui est très bien fait.

Vous noterez que des détails concernant la configuration par défaut de UFW peuvent être modifiés dans /etc/default/ufw et dans /etc/ufw/ufw.conf (particulièrement le fait qu’il soit actif au boot ou non).

Les autres fichiers impliqués sont /etc/ufw/before[6].rules et /etc/ufw/after[6].rules (pour IPV6) et /etc/before.rules, /etc/after.rules (pour IPV4) définissant des règles appliquées respectivement AVANT l’application de la configuration UFW en ligne de commande (paramètres personnels) et APRES.

Dernier point, UFW sous ubuntu est pris en charge par la plupart des applications réseaux dans les dépôts (package intégration – https://wiki.ubuntu.com/UbuntuFirewallSpec#Package%20Integration). Chaque fois que vous installez une application, celle-ci vient déposer un fichier de configuration (profile) dans /etc/ufw/application.d/ qui contient le détail des ressources réseau qu’elle exploite (ports et protocoles).

L’intérêt est de pouvoir configurer le firewall par application !

Par exemple, pour ouvrir plus simplement le firewall pour samba, on peut aussi taper :

[bash]sudo ufw allow samba[/bash]

Dans la commande sudo ufw status vous verrez alors « Samba » comme descriptif de destination, qui implique l’ouverture de tous les ports définis dans /etc/ufw/application.d/samba.

Pour simplement lister les applications prise en charge on peut taper :

[bash]sudo ufw app list[/bash]

Afficher les informations sur un profile :

[bash]sudo ufw app info <profile>[/bash]

Voilà un petit aperçu qui vous permettra déjà d’activer et de configurer votre firewall en ligne de commande de manière basique sous Ubuntu.

Vous trouverez aussi un excellent complément ici :

https://help.ubuntu.com/10.04/serverguide/C/firewall.html

Autre petite note qui peut être utile, si par exemple vous utilisez un VPN (mettons 10.21.3.0/24) sur lequel vous avez toute confiance, vous pouvez alors autoriser la classe IP entière de cette façon :

[bash]sudo ufw allow from 10.21.3.0/24[/bash]

Attention toutefois si vous vous connectez à l’extérieur de ne pas tomber sur un réseau de cette classe, sans quoi votre machine serait exposée, il conviendra alors d’inverser la règle (qui interdira tout trafic venant de ce réseau) :

[bash]sudo ufw deny from 10.21.3.0/24[/bash]

ou encore de la supprimer :

[bash]sudo ufw delete allow from 10.21.3.0/24[/bash]

Voilà tout :)

![]()

Links

Calendrier

| L | M | M | J | V | S | D |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | |

Recherche

Derniers articles

Tresronours Twitter

Keywords cloud topic

Membre de la FSF

Liens qui vont bien

Mots clés vrac – keyword cloud

License du contenu – CC By NC SA

Archives

- Getting voLTE on your Android with Fizz and others

- Defining the scope of an ISMS within ISO 27001

- Resumed posting and expanding on X

- Linkedin Access to your account has been restricted – Final debrief and resilience plan

- I’m thankful for the support I get in rough time

- Cyber security news of the day – 2024 May 31

- Alexandre Blanc Cyber Kicked out from Linkedin

- You’ll most likely find me on LinkedIn

- The Russian roulette landing page !

- RTSP, Debian, VLC, not playing, IP Camera

- 5G network hosted in the cloud, no internet, no phone ! So smart ! And I ended on TV, This week in cyber

- They lock the door for privacy… but they keep a copy of the key, and couple of backdoors

- Worst is yet to come, but they all warned you

- Migrating an old WordPress and handling character set, UTF8, latin1, latin1_swedish_ci

- From a broken TLS CA, to Facebook, to FIN12 hit and run

- Yes we can fix this mess, but do we want to ? That’s another story

- Criminals are still dominating the game, why are we doing so wrong, and what can we learn in this tech ocean ?

- Riding cloud can be tricky, don’t fall from it, in the weekly cyber !

- The threat landscape is very dynamic – Cyber news this week

- Cybersecurity is not obvious even for this newsletter !

- Install Slack desktop app on Kali rolling fixing libappindicator3-1 missing dependency

- How to delete all resources in azure to avoid charges after trial on your forced credit card registration

- Proxmox – ZFS – Dead drive on active VM, recover from replicated disk

- Restrict access to proxmox web admin interface

- Migrate your ESXI VMs to proxmox ZFS

- Install your VPN server with pi-hole on OVH VPS in 30 min

- Using raspberry pi 3 as wifi bridge and repeater and firewall

- Raspberry 3 – create a wifi repeater with USB wifi dongle

- raspberry 3 – routeur pare feu point d’acces wifi avec filtrage pub et tracking – router firewall access point with ads and tracking filtering

- Dell XPS 13 touchpad – corriger la sensibilité

- Utiliser Zazeen set top box depuis une connexion videotron

- Fermeture de mon compte facebook – la dernière goutte

- Choisir un kernel par defaut au demarrage de Centos 7.2 – configuration grub2

- Openvpn access server 2.0.25 et android

- Régler la luminosité du laptop par ligne de commande

- chromium outlook web app version complete sous linux

- Nexus 7 2012 – android 5 lollipop solution au probleme de lenteur

- HDD led sur Xubuntu – xfce

- xubuntu 14.04 verrouiller ecran de veille et desactiver mise en veille a la fermeture de l’ecran

- Authentification avec Radmin en utilisant Wine sur Gentoo

- Patcher bash sur une distribution plus supportee comme fedora 11

- Zimbra desktop sous xubuntu 14.04 64bit – fix

- xubuntu 12.10 probleme de son avec VLC – pulse audio – alsa – toshiba L855D – solution

- Evolution sous xubuntu 12.10 – bug affichage a la configuration – solution temporaire

- Booster son acces internet en changeant de DNS pour opendns

- Serveur DLNA sous ubuntu – minidlna

- sshfs sous windows – dokan sshfs

- xubuntu 11.10 Installer le plugin java pour firefox

- Installer Google Earth sur Xubuntu 11.10

- Installer nagios sur Fedora 11 depuis les sources