ip

Booster son acces internet en changeant de DNS pour opendns

Une chose étrange est survenue sur les systemes GNU/Linux d’un ami a moi tournant sous Ubuntu 11.04, soudainement son accès a internet s’est mis a être terriblement lent.

Alors que sous Windows tout semblait normal (oui il a aussi des systèmes non open source…oui c’est triste il faut souvent faire avec…), sous linux une vraie plaie pour surfer le web.

Naturellement je diagnostique la chose, et tout semble correct, ping, traceroute, nslookup, ipv4, ipv6, tout a l’air ok.

Mais, sous firefox, ramage sur son plumage, sous Chrome, pas mieux !

Clairement ça sent la résolution DNS qui ne fonctionne pas comme il faut.

Alors je trouve des posts parlant de modifier le nsswitch.conf a la ligne hosts etc, mais rien n’y fait.

Au final, je tente de basculer la résolution DNS sur du opendns (http://www.opendns.com/) et la, oh miracle, la vitesse est de retour.

Donc étrange, les DNS de free fonctionnent bien avec les clients Windows, mais pas avec ubuntu 11.04. En passant sous opendns aucun soucis.

Par ailleurs, sur un accès videotron, j’avais également quelques latences pour l’affichage de sites internet, alors que le débit disponible est énorme (>30mbit), la bascule sur opendns a également résolu tous les problèmes de lenteur.

Afin de modifier de manière permanente les DNS sous ubuntu 11.04, il suffit de cliquer sur la connexion réseau dans la barre de menu, puis sur « modification des connexions », puis selon votre mode de connexion, choisir le bon onglet, éditer votre connexion.

Sous l’onglet Paramètres IPV4, passer en mode « Adresses automatiques uniquement (DHCP) », puis spécifier les serveurs DNS comme suit : 208.67.222.222,208.67.220.220

Enregistrer le changement, fermer la fenêtre des connexions réseau, puis cliquer sur le menu et cliquer sur votre connexion. Ceci va re-initialiser les paramètres et devrait appliquer les nouveaux DNS.

Vérifier dans un terminal/console que les paramètres sont bien appliques comme suit :

[bash]cat /etc/resolv.conf[/bash]

qui devrait vous renvoyer les informations suivantes :

[bash]# Generated by NetworkManager

nameserver 208.67.222.222

nameserver 208.67.220.220[/bash]

Et voila, vous devriez retrouver une vitesse optimale de navigation sur internet avec votre navigateur favoris :)

![]()

Installation DRBD sur Centos 5.5 ou redhat

Voici un nouveau post « mémo » pour l’installation de DRBD sur Centos 5.5 ou Redhat.

DRBD est utilisé sur les clusters de haute disponibilité afin de maintenir des volumes synchronisés entre plusieurs machines, et ainsi de garantir une reprise transparente en cas cas de panne d’un système par exemple. DRBD exploite le réseau TCP/IP pour effectuer la synchronisation des données. Il est souvent qualifié de système de RAID logiciel en réseau, agissant au niveau bloc des périphériques de stockages, et étant de faire totalement transparent pour le système.

Installation DRBD Centos 5.5 :

On télépharge la dernière version (au moment de la rédaction du post), on décompresse, installe les dépendances et on compile (idéalement dans /usr/local/src) :

[bash]wget http://oss.linbit.com/drbd/8.3/drbd-8.3.10.tar.gz

tar xvzf drbd-8.3.10.tar.gz

cd drbd-8.3.10

yum install make gcc glibc-devel flex kernel-devel[/bash]

Compilation des outils :

[bash]./configure

make

make install[/bash]

Compilation du pilote (module) pour le noyau (kernel) pour un noyau modulaire, évidemment ! :

[bash]cd drbd

make

make install[/bash]

Les pilotes (modules) sont installé dans le dossier /lib/module/`uname -r`/kernel/drivers/block/.

On va également forcer le chargement du module automatiquement au reboot de la machine :

[bash]echo modprobe drbd>>/etc/rc.modules

chmod +x /etc/rc.modules[/bash]

Note : Si vous mettez à jour votre machine, et que le noyau est changé, il faudra recompiler les modules comme précédemment.

Note 2 : on peut aussi générer un RPM comme indiqué ici : http://www.drbd.org/users-guide-emb/s-build-rpm.html mais dans tous les cas, en cas de nouveau noyau, il faut les recréer, donc l’intégration en RPM est recommandée (pour faciliter la gestion des outils installés) mais pas obligatoire sur un point de vue fonctionnel.

Évidemment il faut réaliser cette étape sur tous les noeuds du futur cluster!! (Donc sur toutes les machines qui vont gérer le volume, dans mon cas, 2 machines).

Pour poursuivre, nous allons utiliser 2 éléments de stockage (disques / partitions / volumes accessibles par dev-mapper => volgroup etc.) de tailles strictement identiques. Dans le cas présent je pratique l’installation en environnement de test, en utilisant virtualbox. Je vais donc ajouter sur mes deux virtualbox un disque dur virtuel de taille identique (5Go) avec une seule partition utilisant 100% du disque (qui seront utilisés ici an tant que partitions/périphériques directement, soit /dev/sdb1).

Il est noté sur le site du projet que, bien que ça soit techniquement possible, il est décommandé d’utiliser des volumes basés sur des fichiers montés en boucle interne (loop device) ref : http://www.drbd.org/users-guide-emb/ch-configure.html.

On va ensuite préparer la partie réseau. Il est recommandé pour DRBD d’utiliser la ressource la plus performante possible bien entendu. Dans mon cas, je vais effectuer la réplication par un VPN afin de pouvoir tenter l’opération dans plusieurs configurations. Dabord en local puis au travers d’un Wan. Les ports utilisés commencent au 7788 jusqu’au 7799, de plus, DRBD ne pourra pas utiliser plus d’une interface réseau (limité à une seule connexion TCP active).

Nous allons devoir sur notre Centos 5.5 ouvrir les ports réseaux en TCP de 7788 à 7799 au niveau d’iptables.

Pour ce faire, on va ouvrir le fichier /etc/sysconfig/iptables et ajouter les lignes suivantes à la cinquième ligne en partant du la dernière (qui contient le COMMIT, l’ordre des règles a une importance). On notera que les instructions IPTABLES dans centos utilisent une syntaxe propre à Centos/redhat/fedora pour les règles d’entrées :

[bash]#Autorisation port 7788 à 7799 pour le proof of concept DRBD en entrée sur la carte tap0 utilisée par le VPN

-A RH-Firewall-1-INPUT -i tap0 -p tcp -m state -m tcp –dport 7788:7799 –state NEW -j ACCEPT[/bash]

Puis on relance iptables pour appliquer les modifications /etc/rc.d/init.d/iptables restart

On va maintenant procéder à la configuration de DRBD. Comme on a installé DRBD depuis les sources, les fichiers par défaut (skel) ne sont pas présents dans /etc/ mais dans /usr/locat/etc.

On va donc les copier et créer le lien qui permettra à drbd de trouver ses petits.

[bash]cp -R /usr/local/etc/* /etc/[/bash]

On renomme le dossier pour pouvoir créer le lien symbolique :

[bash]mv /usr/local/etc /usr/local/etc.old[/bash]

On crée le lien qui va permettre au tout de trouver les fichiers de configuration :

[bash]ln -s /etc /usr/local/[/bash]

Par convention c’est le fichier /etc/drbd.d/global_common.conf qui contiends les sections « global » et « common » tandis que les « resource » seront définie dans des fichier « .res » individuels (un pour chaque resource) dans le dossier /etc/drbd.d.

Référence: http://www.drbd.org/users-guide-emb/s-configure-resource.html

La configuration « de base » dans le fichier /etc/drbd.d/global_common.conf contient déjà les éléments de base comme suit :

[bash]global {

usage-count yes;

}

common {

protocol C;

}[/bash]

Puis nous allons créer le fichier /etc/drbd.d/r0.res qui va définir la ressource DRBD que nous utiliserons dans cet exemple :

[bash]resource r0 {

net {

allow-two-primaries;

}

startup {

become-primary-on both;

}

on pchp {

device /dev/drbd1;

disk /dev/sdb1;

address 10.21.3.16:7789;

meta-disk internal;

}

on pcmsi {

device /dev/drbd1;

disk /dev/hdb1;

address 10.21.3.17:7789;

meta-disk internal;

}

}[/bash]

Note : ici on nomme la ressource r0, pchp est mon premier pc (doit correspondre au hostname de votre machine, et doit être un nom reconnu par l’une et l’autre des machine !), pcmsi le second, avec leur IP respectives, ainsi que le « disk » utilisé sur chacune des machines (rappel : ils doivent être de taille strictement identique, mais ça peut être n’importe quel périphérique, attention à bien placer les informations dans le fichier de configuration sur les 2 machines).

Note 2 : info sur meta-disk ici http://www.drbd.org/users-guide-emb/ch-internals.html#s-internal-meta-data

Note 3 : Cette configuration autorise les 2 noeuds à être primaires et demande au premier initié de devenir primaire par défaut.

Nous allons maintenant activer la ressource qui va exploiter les partitions (celle de 5Go créées au début de la manipulation, on peut utiliser le disque/périphérique entier aussi /dev/sdb et /dev/hdb dans mon cas) définies dans le fichier de configuration.

Les étapes suivantes sont à réaliser sur tous les noeuds (machines avec DRBD) concernés par la « resource ».

On crée donc les metadata du périphérique (resource = r0 pour l’exemple) :

[bash]drbdadm create-md resource[/bash]

ce qui donne :

[bash]Writing meta data…

initializing activity log

NOT initialized bitmap

New drbd meta data block successfully created.[/bash]

On attache la resource au périphérique (resource est à remplacer par r0 comme pour la commande d’avant):

[bash]drbdadm attach resource[/bash]

Si vous avez une erreur relative au module, comme indiqué il faudra charger le module (pilote dans le noyau) :

[bash]modprobe drbd[/bash]

et recommencer la commande (il faudra penser à ajouter le module dans la listes des modules chargés par défaut : http://www.centos.org/docs/5/html/Deployment_Guide-en-US/s1-kernel-modules-persistant.html).

On définit les paramètres de synchronisation (remplacer resource par r0):

[bash]drbdadm syncer resource[/bash]

On connecte les noeuds (remplacer resource par r0):

[bash]drbdadm connect resource[/bash]

Note : les étapes drbdadm attach, drbdadm syncer, et drbdadm connect peuvent être remplacée par l’unique commande : « drbdadm up » ou « drbdadm down » pour deconnecter

Si tout s’est bien passé, les informations sur le statut de la connexion doivent s’afficher en interrogeant /proc/drbd :

[bash]cat /proc/drbd[/bash]

ceci doit renvoyer une information de ce type :

[bash]version: 8.3.10 (api:88/proto:86-96)

GIT-hash: 5c0b0469666682443d4785d90a2c603378f9017b build by root@localhost.localdomain, 2011-03-08 21:09:46

1: cs:Connected ro:Secondary/Secondary ds:Inconsistent/Inconsistent C r—–

ns:0 nr:0 dw:0 dr:0 al:0 bm:0 lo:0 pe:0 ua:0 ap:0 ep:1 wo:b oos:5236960[/bash]

L’information importante est ici le « Connected ». Si ça n’est pas le cas, vérifiez que vos hôtes communiquent bien et que les hostnames utilisés pour définir la « resource » au niveau de la valeur « on » sont des noms valident et qui communiquent.

Nous allons maintenant synchroniser les données d’un hôte sur l’autre. Dans le cas présent, pas de préférence, les 2 unités sont vides, cependant, si vous devez reconnecter un noeud qui n’a plus de donnée, la commande est à lancer sur celui qui contient les données !!! ATTENTION, là machine où la commande est lancée écrasera l’autre ! NE PAS SE TROMPER.

On synchronise depuis la machine source (remplacer resource par r0):

[bash]drbdadm — –overwrite-data-of-peer primary resource[/bash]

Après avoir lancé cette commande, la synchronisation complète commence !

On peut en surveiller l’évolution en répétant la commande :

[bash]cat /proc/drbd[/bash]

(Ca ressemble étrangement à une reconstruction de RAID avec un contrôleur smartarray pour ceux qui connaissent).

Votre réplication DRBD est maintenant opérationnelle ! Tout ce que vous allez faire sur votre périphérique sera maintenant répliqué sur l’autre ! (sous réserve que le débit de votre réseau le permette – vous voyez l’évolution sur /proc/drbd)

Si aucun des noeuds n’est passé « Primary » malgré les options du fichier de configuration, vous pouvez « forcer » l’élection du « primary » en tapant la commande suivante sur la machine où ça doit être appliqué :

[bash]drbdadm primary resource[/bash]

De fait pour passer un noeud en secondaire :

[bash]drbdadm secondary resource[/bash]

Vous trouverez ici une information pour démarrer avec un volume pré-rempli et éviter la première synchronisation :

http://www.drbd.org/users-guide-emb/s-using-truck-based-replication.html

Plus généralement, les informations sur l’utilisation et configuration de DRBD sont disponibles ici:

http://www.drbd.org/users-guide-emb/p-work.html

Vous pouvez ensuite utiliser votre nouveau périphérique via /dev/drbdX ou X est le numéro accordé à votre périphérique/partition DRBD (dans l’ordre d’implémentation en suivant votre fichier .res spécifié par la ligne « device »).

Il est donc ensuite simple de formater le support comme n’importe quel disque / périphérique de stockage :

[bash]mkfs.ext3 /dev/drbd1[/bash]

Voilà, j’espère que ce mini guide vous donnera une idée de ce que peut représenter la mise en place de DRBD. Évidemment une telle solution doit s’inscrire dans une stratégie globale de gestion des données afin de garantir la plus haute disponibilité de l’infrastructure. Ce type de solution va de pair avec une gestion des flux en load balancing, et une redondance des ressources de stockage, au moins équipée d’un raid 1 ou mieux.

Le débit réseau nécessaire au maintient de la synchronisation dépendra du volume de données modifiées sur la plateforme, afin que le système puisse répliquer les écritures le plus rapidement possible, et ainsi diminuer la perte en cas de panne d’un noeud.

Vous pouvez également définir le débit réseau à utiliser par chaque « resource » avec l’option suivante dans la configuration de celle ci :

[bash]resource resource

syncer {

rate 40M;

…

}

…

}[/bash]

C’est en bytes/s et pas en bit/s.

Gérer les erreurs :

http://www.drbd.org/users-guide-emb/s-configure-io-error-behavior.html

Une autre ressource intéressante sur la mise en place de DRBD :

http://blog.guiguiabloc.fr/index.php/2008/10/17/cluster-haute-disponibilite-chez-ovh-avec-ipfailover-heartbeat-et-drbd-via-ipsec/

et là :

http://blog.guiguiabloc.fr/index.php/2009/02/16/mise-en-oeuvre-dun-systeme-de-fichier-distribue-et-acces-concurrents-en-san-avec-drbd-iscsi-ocfs2-et-dm-multipath/

Autre(s) référence(s) :

http://www.centos.org/docs/5/html/Deployment_Guide-en-US/s1-kernel-modules-persistant.html

![]()

Utiliser SFLphone avec une ligne SIP OVH

Comme vous ne le savez peut être pas, OVH fournit également de la téléphonie format SIP (un peu comme on peut le faire avec une ligne Free), mais en vraiment pas très cher.

Je ne suis pas sponsorisé par OVH, rien de rien, je paie mon serveur comme tout le monde, ainsi que ma ligne SIP.

Donc, pour 9,99 euro HT à l’ouverture, puis 0,99 euro HT par mois, vous pouvez avoir votre ligne SIP, appels gratuit vers les fixes !

Page de l’offre :

http://www.ovh.com/fr/telephonie/forfaits/telephonie_sip.xml

Le gros avantage de prendre une ligne SIP est que votre numéro de téléphone est indépendant de votre fournisseur d’accès internet, et que, où que vous soyez dans le monde, votre numéro vous suit (moyennant une connexion internet et votre PC).

Étant donc un utilisateur de GNU/Linux (ici sous Ubuntu), je vais utiliser ma ligne SIP avec un logiciel disponible sous Linux : SFLphone !

Il existe plusieurs clients SIP sous Linux, on notera le célèbre « Ekiga« , également « Linphone » etc. Ces derniers, bien que se connectant sans soucis, m’ont posé un problème (peut être lié à ma machine) de souffle et de son haché sur la ligne. C’est SFLphone qui me donne pleine satisfaction, avec une qualité sonore parfaite.

Ici on va faire l’installation sous Ubuntu, mais ça ne devrait pas différer énormément d’autres distributions.

J’installe le logiciel SFLphone depuis le dépot :

[code]sudo apt-get install sflphone-gnome[/code]

Après installation, on retrouve le softphone par le menu (sous Gnome) applications => Internet => SFLphone VOiP Client.

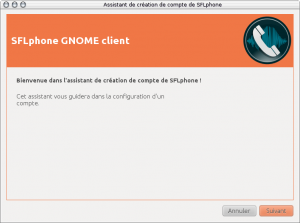

Au premier lancement, l’assistant se lance, sinon, vous pouvez y accéder par le menu « Actions » puis « Assistant de configuration ».

Il nous faut récupérer les informations SIP chez OVH, connectez vous dans votre « Manager » ici : https://www.ovh.com/managerv3/

Puis cliquez en bas sur l’icone « Téléphonie » ![]()

(Vous devez avoir commandé une ligne SIP préalablement chez OVH !).

Par défaut, vous devez être positionné sur le menu « Ligne » (en haut à gauche), et votre ligne doit être sélectionnée. Dans le menu « Navigation », en bas à gauche, cliquez sur « offre », puis « Information générale ».

Copiez dans votre éditeur texte favoris le bloc « Informations SIP » qui doit ressembler à ça :

[code]Login / User name : 003397222xxxx

Authorization user name : 003397222xxxx

Domain / Registrar : sip.ovh.net

Dernier login ¹ : 13/01/2011 18:52:28

IP/port local :

IP/port publique :

[/code]

Puis cliquez sur le menu « Mot de passe » du même menu « Navigation » puis « Sip ».

Sur la droite, vous allez cliquer sur « Gérer » et définir un mot de passe de votre choix (6 caractères alphanumérique, 4 chiffres 2 lettres par exemple), et ne l’oubliez pas :) .

Votre ligne SIP est configurée chez OVH. Retour donc sur l’assistant de SFLphone.

On clique sur « Suivant »

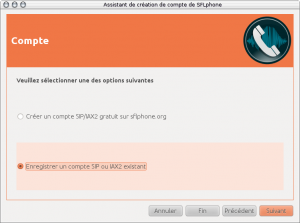

Vous cochez « Enregistrer un compte SIP ou IAX2 existant » et cliquez sur « Suivant »

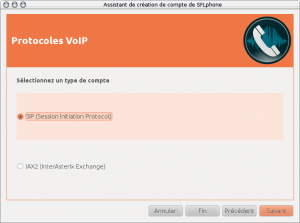

Vous cochez « SIP (Session Initiation Protocol) » et cliquez sur « Suivant ».

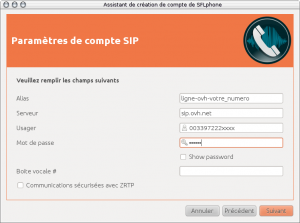

Ici vous saisissez vos données. Le champs « Alias » vous permet de nommer le compte (idéalement, le nom du prestataire et le Numero, c’est plus facile).

Le serveur est celui d’ovh comme dans la capture : sip.ovh.net

Usager, c’est votre login, vous le retrouvez dans vos informations SIP ovh, c’est votre numero format internationnal, ex : 003397222xxxx

Mot de passe, c’est le fameux mot de passe avec 4 chiffres et 2 lettres que vous avez défini.

Puis vous cliquez sur « Suivant ».

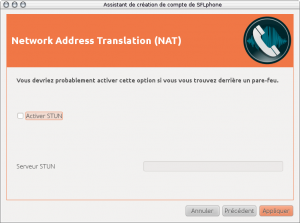

Cliquez sur « Appliquer ». Dans la plupart des cas, STUN n’est pas nécessaire, sauf filtrage des ports sortant sur votre réseau, mais c’est un autre problème :)

Vous arrivez sur la page « Félicitations! » (youpi), cliquez sur « Fermer ».

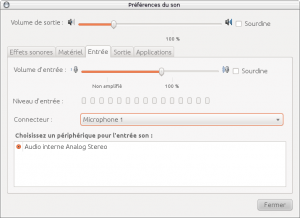

C’est fini votre ligne est opérationnelle sur SFLphone. Appelez donc un téléphone que vous avez à portée de main, ça devrait être ok, pour vérifier que votre carte son et micro sont bien détectés. Si ça n’est pas le cas, dans SFLphone, par le menu « Editer » puis « Préférences », vous pouvez aller vérifier les options audio dans l’onglet « Audio » et personnaliser les autres options.

Par défaut c’est « Pulseaudio » qui est sélectionné chez moi sur Ubuntu et ça fonctionne nativement sans soucis. Sur une machine j’ai du « ouvrir » le micro par le menu (dans Gnome) Système => préférences => Son, dans l’onglet « Entrée », en décochant « Sourdine » sur le micro et en ajustant le volume d’entrée pour mon micro.

Voilà, j’espère que ce tuto vous permettra d’utiliser votre ligne SIP sur votre machine sous GNU/Linux ;).

![]()

Links

Calendrier

| L | M | M | J | V | S | D |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 | 31 | |||||

Recherche

Derniers articles

Tresronours Twitter

Keywords cloud topic

Membre de la FSF

Liens qui vont bien

Mots clés vrac – keyword cloud

License du contenu – CC By NC SA

Archives

- Getting voLTE on your Android with Fizz and others

- Defining the scope of an ISMS within ISO 27001

- Resumed posting and expanding on X

- Linkedin Access to your account has been restricted – Final debrief and resilience plan

- I’m thankful for the support I get in rough time

- Cyber security news of the day – 2024 May 31

- Alexandre Blanc Cyber Kicked out from Linkedin

- You’ll most likely find me on LinkedIn

- The Russian roulette landing page !

- RTSP, Debian, VLC, not playing, IP Camera

- 5G network hosted in the cloud, no internet, no phone ! So smart ! And I ended on TV, This week in cyber

- They lock the door for privacy… but they keep a copy of the key, and couple of backdoors

- Worst is yet to come, but they all warned you

- Migrating an old WordPress and handling character set, UTF8, latin1, latin1_swedish_ci

- From a broken TLS CA, to Facebook, to FIN12 hit and run

- Yes we can fix this mess, but do we want to ? That’s another story

- Criminals are still dominating the game, why are we doing so wrong, and what can we learn in this tech ocean ?

- Riding cloud can be tricky, don’t fall from it, in the weekly cyber !

- The threat landscape is very dynamic – Cyber news this week

- Cybersecurity is not obvious even for this newsletter !

- Install Slack desktop app on Kali rolling fixing libappindicator3-1 missing dependency

- How to delete all resources in azure to avoid charges after trial on your forced credit card registration

- Proxmox – ZFS – Dead drive on active VM, recover from replicated disk

- Restrict access to proxmox web admin interface

- Migrate your ESXI VMs to proxmox ZFS

- Install your VPN server with pi-hole on OVH VPS in 30 min

- Using raspberry pi 3 as wifi bridge and repeater and firewall

- Raspberry 3 – create a wifi repeater with USB wifi dongle

- raspberry 3 – routeur pare feu point d’acces wifi avec filtrage pub et tracking – router firewall access point with ads and tracking filtering

- Dell XPS 13 touchpad – corriger la sensibilité

- Utiliser Zazeen set top box depuis une connexion videotron

- Fermeture de mon compte facebook – la dernière goutte

- Choisir un kernel par defaut au demarrage de Centos 7.2 – configuration grub2

- Openvpn access server 2.0.25 et android

- Régler la luminosité du laptop par ligne de commande

- chromium outlook web app version complete sous linux

- Nexus 7 2012 – android 5 lollipop solution au probleme de lenteur

- HDD led sur Xubuntu – xfce

- xubuntu 14.04 verrouiller ecran de veille et desactiver mise en veille a la fermeture de l’ecran

- Authentification avec Radmin en utilisant Wine sur Gentoo

- Patcher bash sur une distribution plus supportee comme fedora 11

- Zimbra desktop sous xubuntu 14.04 64bit – fix

- xubuntu 12.10 probleme de son avec VLC – pulse audio – alsa – toshiba L855D – solution

- Evolution sous xubuntu 12.10 – bug affichage a la configuration – solution temporaire

- Booster son acces internet en changeant de DNS pour opendns

- Serveur DLNA sous ubuntu – minidlna

- sshfs sous windows – dokan sshfs

- xubuntu 11.10 Installer le plugin java pour firefox

- Installer Google Earth sur Xubuntu 11.10

- Installer nagios sur Fedora 11 depuis les sources