linux

Configurer le menu grub en interface graphique – startupmanager – ubuntu gnu linux

Juste une note pour ceux qui chercheraient à configurer simplement la configuration par défaut du boot de leur machine équipée d’ubuntu, comme par exemple, définir le système lancé par défaut, ou encore changer le délai d’attente avant le démarrage automatique du système avec GRUB.

Bien sûr on peut toujours éditer les fichiers de configuration à la main (généralement /boot/grub/grub.cfg), mais ça n’est pas le plus aisé pour les néophytes.

Ayant amené certains amis à basculer sous GNU/Linux, et plus particulièrement sous Ubuntu (je n’ai pas de réelle préférence sur telle ou telle distribution, c’est juste que c’est dans l’air du temps, j’ai personnellement une plus grande expérience sur redhat/fedora mais bon :) ), un question qui revient est « comment changer le système chargé par défaut au boot de la machine ? « .

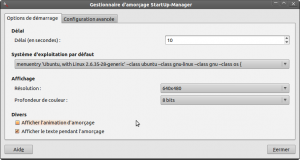

Il existe pour ça un utilitaire en interface graphique facile et efficace, le « Gestionnaire d’amorçage StartUp-Manager » que vous pouvez installer en tapant ceci dans un terminal :

[bash]sudo apt-get install startupmanager[/bash]

Une fois installé, vous le retrouvez (sous Gnome) dans le menu « Système », puis « Administration », sous le nom « Gestionnaire d’amorçage StartUp-Manager ».

Cet outil vous permet simplement de modifier les options de boot (démarrage) de votre machine, c’est un outil simple et accessible à tous. Je vous recommande juste de ne pas modifier les paramètres relatifs à la résolution de l’écran. L’option par défaut permet une compatibilité maximale quelque soit la machine utilisée, un mauvais paramètre à ce niveau pourrait vous empêcher d’utiliser ou d’accéder correctement au menu de boot de votre machine.

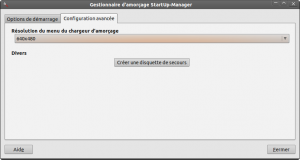

Sur le deuxième onglet, il y a l’option qui permet de créer une disquette de démarrage, cela dit, même si c’est un outil indispensable pour relancer une machine dont le chargeur de démarrage est planté, peu de machines ont encore un lecteur de disquette aujourd’hui, et il restera plus facile de passer par un liveCD pour réparer votre chargeur GRUB que de booter par disquette.

En espérant que ce mémo soit utile aux utilisateurs qui cherchent à éditer les paramètres de boot de leur machine sous GNU/Linux Ubuntu avec une interface graphique.

![]()

Installation de GFS pour utilisation avec volume DRBD sous Centos 5.5 ou redhat

Pour faire suite à la mise en place de DRBD dans mon post précédent (http://blog.inforeseau.com/2011/03/installation-drbd-sur-centos-5-5-ou-redhat), nous allons voir la mise en place de GFS, un système de fichier supportant les accès concurrentiels, et permettant ainsi à 2 systèmes (dans le cas présent) d’accéder à un support de stockage simultanément.

A réaliser sur les deux machines concernées (les machines qui partagent le volume DRBD et qui vont constituer notre cluster) :

Il nous faut tout dabord, CMAN (cluster manager) et le support GFS2 :

[bash]yum install gfs-utils gfs2-utils cman

yum groupinstall Clustering[/bash]

Pour configurer le fichier de configuration de base du cluster, j’ai utilisé l’interface graphique « system-config-cluster » pour avoir un modèle, mais on peut créer le fichier à la main directement et définir les éléments du cluster (Ce fichier permet de définir les éléments du cluster pour CMAN qui va gérer les verrous).

[bash]<?xml version="1.0" ?>

<cluster config_version="3" name="mon_cluster">

<fence_daemon post_fail_delay="1" post_join_delay="6"/>

<clusternodes>

<clusternode name="pcmsi" nodeid="1" votes="1">

<fence/>

</clusternode>

<clusternode name="pchp" nodeid="2" votes="1">

<fence/>

</clusternode>

</clusternodes>

<cman expected_votes="1" two_node="1"/>

<fencedevices/>

<rm>

<failoverdomains/>

<resources/>

</rm>

</cluster>[/bash]

(man cluster.conf ou man fenced pour plus d’infos sur les paramètres du fichier ci dessus, j’ai augmenté le post_fail_delay à 1 seconde qui est à 0 par défaut à cause de latence sur mon réseau d’expérimentation qui est loin d’être performant! Plus d’infos sur les paramètres notamment liés au quorum (système d’élection dans le cluster) : http://sourceware.org/cluster/wiki/FAQ/CMAN#cman_quorum).

A noter également, la possibilité de modifier le délai de coupure considéré comme étant une rupture de liaison, entrainant le blocage du service (fence = ejection du noeud qui ne répond pas, bloquant l’accès au système GFS avec seulement 2 noeuds dans le cluster) : http://sourceware.org/cluster/wiki/FAQ/CMAN#cman_deadnode_timer

On autorise le trafic dans le firewall entre les noeuds du cluster (attention ici en réseau protégé, limitez les connexions aux machines de confiance, idéalement sur un réseau dédié au cluster).

ATTENTION SI VOUS AVEZ DEJA UNE CONFIGURATION IPTABLES SAUVEZ LE FICHIER AVANT D’UTILISER CE SCRIPT (EN CAS DE DOUTE, PRÉFÉRER LA MÉTHODE MANUELLE EN AJOUTANT LES RÈGLES IPTABLES A LA MAIN COMME INDIQUÉ JUSTE APRÈS).

Avec Iptables, on va utiliser un petit script pour configurer iptables afin d’autoriser le trafic pour le cluster.

Le fichier qui va bien (source : http://www.open-sharedroot.org/faq/administrators-handbook/cluster-system-administration/ports-being-in-use-by-the-red-hat-cluster-software) :

[bash]#!/bin/bash

IPTABLES=/sbin/iptables

CLUSTER_INTERFACE=eth0

TCP_PORTS="41966 41967 41968 41969 50006 50008 50009 21064"

UPD_PORTS="50007 5405"

echo -n "Applying iptables rules"

for port in $TCP_PORTS; do

$IPTABLES -I INPUT -i $CLUSTER_INTERFACE -p tcp -m tcp –sport $port -j ACCEPT

$IPTABLES -I INPUT -i $CLUSTER_INTERFACE -p tcp -m tcp –dport $port -j ACCEPT

$IPTABLES -I OUTPUT -o $CLUSTER_INTERFACE -p tcp -m tcp –dport $port -j ACCEPT

$IPTABLES -I OUTPUT -o $CLUSTER_INTERFACE -p tcp -m tcp –sport $port -j ACCEPT

done

for port in $UPD_PORTS; do

$IPTABLES -I INPUT -i $CLUSTER_INTERFACE -p udp -m udp –sport $port -j ACCEPT

$IPTABLES -I INPUT -i $CLUSTER_INTERFACE -p udp -m udp –dport $port -j ACCEPT

$IPTABLES -I OUTPUT -o $CLUSTER_INTERFACE -p udp -m udp –dport $port -j ACCEPT

$IPTABLES -I OUTPUT -o $CLUSTER_INTERFACE -p udp -m udp –sport $port -j ACCEPT

done

echo "[OK]"

echo -n "Saving new rules"

(/etc/init.d/iptables save && \

echo "[OK]") || echo "[FAILED]"[/bash]

On l’exécute évidemment pour appliquer les règles qui permettent le trafic. Attention encore, cette configuration ne filtre rien, et considère que vous utilisez une carte réseau dédiée (la CLUSTER_INTERFACE eth0 ici) pour le cluster, sans interception de trafic possible, un câble réseau dédié en gros (pas utilisable sur un réseau ouvert).

Note : on peut sauver la configuration iptables de manière permanente comme suit (recommandé pour le relancement du cluster en cas de reboot) :

[bash]/sbin/iptables-save>/etc/sysconfig/iptables[/bash]

SI LE SCRIPT AU DESSUS VOUS POSE PROBLEME – METHODE MANUELLE (ce qui a été le cas sur une machine pour moi) :

Voici simplement les lignes à ajouter dans /etc/sysconfig/iptables avant les 2 lignes du bas (REJECT et COMMIT) pour permettre la communication du cluster, si vous utilisez ETH0 pour la communication du cluster :

[bash]-A RH-Firewall-1-INPUT -i eth0 -p udp -m udp –dport 5405 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p udp -m udp –sport 5405 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p udp -m udp –dport 50007 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p udp -m udp –sport 50007 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –dport 21064 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –sport 21064 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –dport 50009 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –sport 50009 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –dport 50008 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –sport 50008 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –dport 50006 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –sport 50006 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –dport 41969 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –sport 41969 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –dport 41968 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –sport 41968 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –dport 41967 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –sport 41967 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –dport 41966 -j ACCEPT

-A RH-Firewall-1-INPUT -i eth0 -p tcp -m tcp –sport 41966 -j ACCEPT[/bash]

Après avoir ajouté ces lignes, relancez iptables et c’est réglé.

Puis on active les services au démarrage :

[bash]chkconfig cman on

chkconfig gfs2 on[/bash]

On lance les services :

[bash]service cman start

service gfs2 start[/bash]

On crée le système de fichier gfs2 sur le volume géré par DRBD (uniquement sur la machine principale) :

[bash]mkfs.gfs2 -p lock_dlm -t mon_cluster:vbox /dev/drbd1 -j 2[/bash]

On passe les 2 machines en primary sur DRBD si ça n’est pas le cas (nécessaire pour le montage simultané des ressources):

[bash]drbdadm primary resource[/bash]

On monte le volume une fois créé sur les deux machines :

[bash]mkdir /mnt/drbd

mount -t gfs2 /dev/drbd1 /mnt/drbd[/bash]

Voilà, c’est opérationnel, les deux machines peuvent lire et écrire sur le volume /dev/drbd1 grâce à la gestion du verrou par le cluster.

Quelques références utilisées pour la réalisation de ce post :

http://www.redhat.com/gfs/

http://www.cyberciti.biz/faq/linux-cluster-suite-software/

http://securfox.wordpress.com/2009/08/11/how-to-setup-gfs/

http://sources.redhat.com/cluster/wiki/FAQ/CMAN#two_node

http://www.open-sharedroot.org/faq/administrators-handbook/cluster-system-administration/ports-being-in-use-by-the-red-hat-cluster-software

http://www.sourceware.org/cluster/wiki/DRBD_Cookbook

http://www.drbd.org/users-guide/ch-gfs.html

Ici un autre tuto complet et très clair avec Debian, GFS2 et DRBD :

http://gcharriere.com/blog/?p=73

et à lire un commentaire très pertinent sur la procédure qui s’applique également à mon post :

http://gcharriere.com/blog/?p=73#comment-15

Un article assez complet sur la haute disponibilité chez Redhat :

http://docs.redhat.com/docs/fr-FR/Red_Hat_Enterprise_Linux/5/html-single/Cluster_Suite_Overview/index.html#fig-intro-cluster-CSO

![]()

Centos 5- Redhat, reconstruire un rpm depuis rpms – rpmbuild et installer openvpn

L’outil rpmbuild permet de construire un paquet RPM binaire depuis un RPMS ou bien depuis les sources de la plupart des programmes dont le source est disponible (et contenant un fichier « spec file », normalement SPEC ou program.spec ou/et program.spec.in).

Bien sûr on peut toujours télécharger une source, et l’installer à la main (configure, make, make install), mais cette méthode ne permet pas de prendre en compte le programme dans la gestion des packages installés, et donc, peut poser soucis lors par exemple de la résolution des dépendances ou encore lors de mises à jour.

Le(s) package(s) RPM généré(s) contenant les binaires est généralement placé après sa construction dans le dossier /usr/src/redhat/RPMS/_votre_architecture_/ (depuis une archive source, vous obtiendrez normalement un rpm de binaire et un rpm devel contenant les sources – selon l’option passée à rpmbuild).

Il est donc intéressant de pouvoir créer un paquet RPM depuis une source, afin de pouvoir l’installer comme un paquet du dépôt, et même, de le porter sur plusieurs installations, sans avoir à recompiler à chaque fois l’outil.

rpmbuild permet donc ceci. Je vous propose un exemple avec openvpn sous Centos-5.5, qui n’est pas présent par défaut et nécessite le passage par rpmbuild pour être installé (ou par l’ajout d’un dépôt tiers, mais ça n’est pas l’objet de l’article).

Exemple d’installation d’openvpn sur Centos 5.5 avec rpmbuild, depuis le rpms.

Tout d’abord nous devons installer les dépendances (en root) :

[bash]yum install rpm-build autoconf.noarch zlib-devel pam-devel openssl-devel gcc pkcs11-helper-devel automake doxygen[/bash]

Puis nous allons procéder à l’opération qui nous intéresse depuis le dossier /usr/local/src (en root) :

[bash]cd /usr/local/src

wget http://openvpn.net/release/openvpn-2.1.3.tar.gz

wget http://opnevpn.net/release/lzo-1.08-4.fr.src.rpm

rpmbuild –rebuild lzo-1.08-4.rf.src.rpm

rpm -Uvh /usr/src/redhat/RPMS/i386/lzo-*.rpm[/bash]

Sans pour autant ajouter le dépôt EPEL (que vous pourrez utiliser à l’occasion : http://fedoraproject.org/wiki/EPEL), nous allons en récupérer et installer 2 RPM pour les besoins de la cause :) :

[bash]wget http://download.fedora.redhat.com/pub/epel/5/i386/pkcs11-helper-1.07-2.el5.1.i386.rpm

rpm -Uvh pkcs11-helper-1.07-2.el5.1.i386.rpm

wget http://download.fedora.redhat.com/pub/epel/5/i386/pkcs11-helper-devel-1.07-2.el5.1.i386.rpm

rpm -Uvh pkcs11-helper-devel-1.07-2.el5.1.i386.rpm[/bash]

Puis construire et installer openvpn 2.1.3 précédemment téléchargé :

[bash]rpmbuild -tb openvpn-2.1.3.tar.gz

rpm -Uvh /usr/src/redhat/RPMS/i386/openvpn-2.1.3-1.i386.rpm[/bash]

Et voilà ! Nous voilà donc avec openvpn en version 2.1.3 avec SSL LZO1 EPOLL PKCS11 installé comme il faut sur notre Centos/Redhat !

Vous pouvez vérifier ceci en tapant au choix :

[bash]openvpn –version[/bash]

ou bien ceci :

[bash]rpm -qa|grep openvpn[/bash]

De manière générale il conviendra donc de toujours passer par un RPM pour l’installation d’un outil, afin de permettre le maintient des dépendances sur le système, ainsi que de permettre d’assurer les mises à jour avec la commande rpm -Uvh.

![]()

Links

Calendrier

| L | M | M | J | V | S | D |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | |

Recherche

Derniers articles

Tresronours Twitter

Keywords cloud topic

Membre de la FSF

Liens qui vont bien

Mots clés vrac – keyword cloud

License du contenu – CC By NC SA

Archives

- Getting voLTE on your Android with Fizz and others

- Defining the scope of an ISMS within ISO 27001

- Resumed posting and expanding on X

- Linkedin Access to your account has been restricted – Final debrief and resilience plan

- I’m thankful for the support I get in rough time

- Cyber security news of the day – 2024 May 31

- Alexandre Blanc Cyber Kicked out from Linkedin

- You’ll most likely find me on LinkedIn

- The Russian roulette landing page !

- RTSP, Debian, VLC, not playing, IP Camera

- 5G network hosted in the cloud, no internet, no phone ! So smart ! And I ended on TV, This week in cyber

- They lock the door for privacy… but they keep a copy of the key, and couple of backdoors

- Worst is yet to come, but they all warned you

- Migrating an old WordPress and handling character set, UTF8, latin1, latin1_swedish_ci

- From a broken TLS CA, to Facebook, to FIN12 hit and run

- Yes we can fix this mess, but do we want to ? That’s another story

- Criminals are still dominating the game, why are we doing so wrong, and what can we learn in this tech ocean ?

- Riding cloud can be tricky, don’t fall from it, in the weekly cyber !

- The threat landscape is very dynamic – Cyber news this week

- Cybersecurity is not obvious even for this newsletter !

- Install Slack desktop app on Kali rolling fixing libappindicator3-1 missing dependency

- How to delete all resources in azure to avoid charges after trial on your forced credit card registration

- Proxmox – ZFS – Dead drive on active VM, recover from replicated disk

- Restrict access to proxmox web admin interface

- Migrate your ESXI VMs to proxmox ZFS

- Install your VPN server with pi-hole on OVH VPS in 30 min

- Using raspberry pi 3 as wifi bridge and repeater and firewall

- Raspberry 3 – create a wifi repeater with USB wifi dongle

- raspberry 3 – routeur pare feu point d’acces wifi avec filtrage pub et tracking – router firewall access point with ads and tracking filtering

- Dell XPS 13 touchpad – corriger la sensibilité

- Utiliser Zazeen set top box depuis une connexion videotron

- Fermeture de mon compte facebook – la dernière goutte

- Choisir un kernel par defaut au demarrage de Centos 7.2 – configuration grub2

- Openvpn access server 2.0.25 et android

- Régler la luminosité du laptop par ligne de commande

- chromium outlook web app version complete sous linux

- Nexus 7 2012 – android 5 lollipop solution au probleme de lenteur

- HDD led sur Xubuntu – xfce

- xubuntu 14.04 verrouiller ecran de veille et desactiver mise en veille a la fermeture de l’ecran

- Authentification avec Radmin en utilisant Wine sur Gentoo

- Patcher bash sur une distribution plus supportee comme fedora 11

- Zimbra desktop sous xubuntu 14.04 64bit – fix

- xubuntu 12.10 probleme de son avec VLC – pulse audio – alsa – toshiba L855D – solution

- Evolution sous xubuntu 12.10 – bug affichage a la configuration – solution temporaire

- Booster son acces internet en changeant de DNS pour opendns

- Serveur DLNA sous ubuntu – minidlna

- sshfs sous windows – dokan sshfs

- xubuntu 11.10 Installer le plugin java pour firefox

- Installer Google Earth sur Xubuntu 11.10

- Installer nagios sur Fedora 11 depuis les sources